Медицинские приложения вошли в тройку лидеров по наличию уязвимостей уровня High

Мобильные медицинские приложения входят в TOP3 по наличию уязвимостей уровня High, представляющих повышенный риск утечки конфиденциальной и персональной информации пользователей. Данные были получены в ходе ежегодного исследования 1675 Android-приложений российских разработчиков, проведенного с помощью платформы автоматизированного анализа защищенности мобильных приложений «Стингрей» (копия отчета есть у «МВ»).

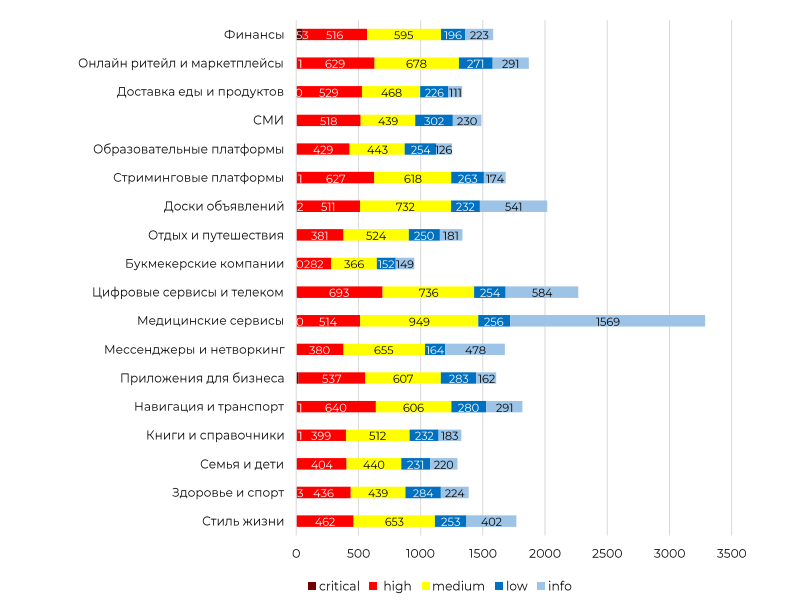

В ходе анализа было выявлено 29,9 тыс. уязвимостей с разным уровнем критичности. Из них на долю медицинских сервисов приходится 3,2 тыс., в том числе 514 критических. В целом 88,6% мобильных приложений российских разработчиков содержат уязвимости уровней High и Critical. Проверялись сервисы из 18 категорий, в том числе популярные финансовые, приложения онлайн-ритейлеров и маркетплейсов, по доставке еды, доски объявлений, образовательные и стриминговые платформы.

Уязвимости мобильных приложений

Источник: «Стингрей»

Наибольшее число критических уязвимостей обнаружено в финансовых, образовательных и бизнес-сервисах. Это подтверждает высокую заинтересованность злоумышленников в мобильных сервисах, работающих с деньгами и персональными данными, делают выводы авторы исследования. Тестирование проводилось методом «черного ящика», без доступа к исходному коду, что максимально приближает его к реальным условиям атаки. Аналитики оценивали каждую обнаруженную уязвимость и изучали возможные векторы атак.

Наибольшие риски мобильной безопасности в 2024 году по-прежнему связаны с небезопасным хранением чувствительных данных. Речь идет как о нешифрованных файлах в приватных и публичных директориях, так и встроенных в исходных код ключах для внешних и внутренних сервисов. Результаты исследования подтверждают, что многие разработчики не осведомлены о последствиях разрешения сетевых соединений по незащищенному HTTP-протоколу или применению устаревших SSL-конфигураций. Этими недочетами активно пользуются злоумышленники.

Результаты исследования указывают на то, что приложения зачастую содержат «хардкод» учетных данных, ключи доступа и SDK с уязвимой логикой. Около 80% мобильных программ имеют проблемы с защитой интеграций. Когда ключи доступа к облачным хранилищам или платежным службам жестко зашиты к коде, злоумышленники получают прямой путь к данным и ресурсам компании. Дополнительным вектором атак стало некорректное использование межпроцессного взаимодействия (IPS) в Android и игнорирование проверок окружения (root-доступ, эмуляторы, отладочные фреймворки).

Более 90% популярных приложений оказались уязвимы к запуску в условиях динамического анализа, что создает особенно небезопасный сценарий: злоумышленники могут в реальном времени отслеживать выполнение кода и модифицировать его. Таким образом, основной тенденцией в защите приложений становится осознание более комплексной стратегии мобильной безопасности, которая включает риск-ориентированный подход, учитывающий реальные сценарии атак, а не только технические аспекты, и требует не разовых аудитов, а комплексного системного подхода к безопасности.

Для эффективного противодействия современным угрозам компаниям рекомендуют усиление защиты хранения чувствительных данных, отказ от «хардкода» секретов в коде и внедрения безопасного управления ключами, построение надежной защиты сетевых настроек с использованием шифрования и строгой проверки сертификатов, контроль за использованием сторонних SDK, регулярный аудит используемых компонентов, ротация ключей и динамическое отслеживание попыток вмешательства.

Российские медучреждения в прошлом году чаще становились жертвами хакерских атак с критическими последствиями. Число утечек данных, уничтожения IT-инфраструктуры и приостановок работы клиник за первые полгода выросло на 32% по сравнению с аналогичным периодом прошлого года, писал «МВ» со ссылкой на данные вендора решений по кибербезопасности МТС RED. Чаще всего хакеры атакуют клиники, пытаясь обойти средства защиты. На втором месте – сетевые атаки и попытки внедрения в медорганизации вредоносного софта. Нарушение политики кибербезопасности и нелегитимные действия администраторов информсистем фиксировались только в 5% от всех инцидентов.

При защите локальных сетей медучреждений особое внимание следует уделять внедрению сертифицированных средств защиты и регулярному аудиту безопасности. Такие рекомендации дали специалисты кафедры информационной безопасности Московского политехнического университета, которые проанализировали все уровни медицинских информационных систем (МИС) – от федеральных баз данных до локального оборудования больниц. Эти меры особенно актуальны в свете последних изменений законодательства об усилении ответственности за утечку персональных данных.

Приведенная научная информация, содержащая описание активных веществ лекарственных препаратов, является обобщающей. Содержащаяся на сайте информация не должна быть использована для принятия самостоятельного решения о возможности применения представленных лекарственных препаратов и не может служить заменой очной консультации врача.